DDoS 攻擊全解析:從 443 SSL、L7 攻擊到常見類型與防禦方法

為什麼 DDoS 攻擊越來越難防?

你知道嗎?在 2025 年,DDoS 攻擊(分散式阻斷服務攻擊)已不再只是「大企業」才需要擔心的資安問題。隨著電商平台、線上預約系統、遊戲伺服器與各式中小企業網站大量上線,駭客目標也逐漸轉向「容易癱瘓、監控不足」的中小規模服務。

根據Cloudflare 2025 Q1 報告指出,全球攔截的 DDoS 攻擊已突破 2,050 萬起,平均每分鐘就有數百次嘗試入侵,且越來越多攻擊集中在應用層(HTTP/HTTPS)的精準攻擊,偽裝成一般用戶流量,讓防禦難度大幅提高。在眾多攻擊手法中,近年出現的 443 SSL DDoS 攻擊 與 L7(應用層)DDoS 攻擊更是棘手,因為這些手法能避開傳統防火牆,直接耗盡伺服器資源,讓一般防護機制難以即時應對。

本文將帶你深入了解 DDoS 攻擊是什麼、常見的 DDoS 攻擊類型與手法、443 SSL 與 L7 攻擊的威脅,並分享企業應該如何建立有效的 DDoS 防禦策略。

DDoS 攻擊是什麼?DDoS 與 DoS 有什麼不同?

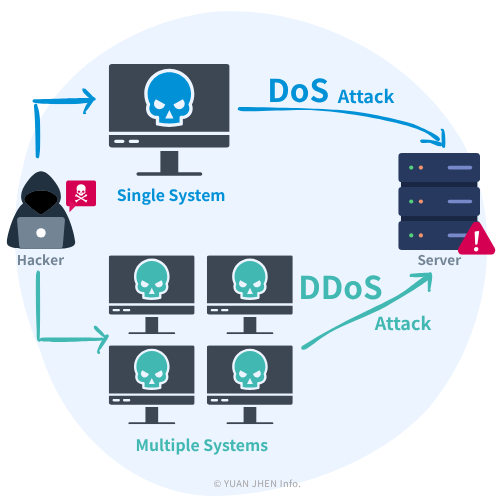

DDoS(Distributed Denial of Service,分散式阻斷服務攻擊),與早期的「DoS(Denial of Service,阻斷服務)」相比,最大的差異在於攻擊來源是否分散。

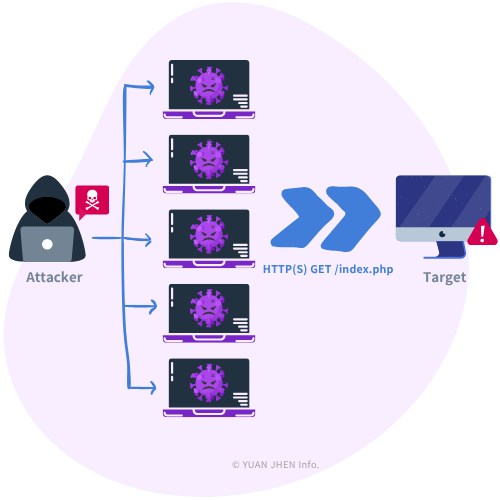

DoS 攻擊通常只來自單一電腦或 IP,造成影響有限;但 DDoS 是透過全球數百甚至上千台被控制的殭屍電腦(botnet),同時向目標伺服器發送大量請求,使網路頻寬、CPU 或記憶體資源瞬間被耗盡,導致網站延遲或直接癱瘓。

DoS 就像一個人堵住大門,而 DDoS 則是整群人湧入同一個入口,讓系統再強也無法負荷。由於攻擊流量來自不同地區與 IP,傳統防火牆或黑名單封鎖幾乎派不上用場。

DDoS 與 DoS 的比較表

| 項目 | DoS 攻擊 | DDoS 攻擊 |

|---|---|---|

| 攻擊來源 | 單一裝置 | 多台分散的殭屍電腦(botnet) |

| 攻擊強度 | 有限,容易偵測 | 大規模,流量分散難以辨識 |

| 防禦方式 | 單點封鎖即可 | 需配合流量清洗、CDN 與防禦策略 |

| 影響範圍 | 小至單一系統 | 大至整個網段或雲端節點 |

DDoS 攻擊的可怕之處,在於它不一定要破壞系統漏洞,只要讓伺服器資源耗盡就能達到「癱瘓服務」的目的。

駭客甚至能租用「攻擊即服務(DDoS-as-a-Service)」平台,只要付出極低成本,就能瞬間對特定網站發動上百 Gbps 的流量轟炸,對中小企業來說幾乎無法負擔。常見攻擊目的包括:

- 勒索金錢 :先攻擊再寄信要求贖金。

- 轉移注意 :在竊取資料同時製造網路擁塞。

- 競爭破壞 :打斷競爭對手的營運或促銷活動。

- 惡意測試 :駭客團體或學生出於「實驗」目的進行測試。

常見的 DDoS 攻擊類型與防護指南

DDoS 攻擊手法很多,但實務上可歸納為三大類:流量型(Volumetric)、協定型(Protocol)與應用層(Application / L7)攻擊。不同分類從攻擊發生的「層級」、攻擊用的「技術手法」、或攻擊造成的「資源耗損」來切分;同一個攻擊手法常會同時符合多個分類,因此企業在規劃防護時要採「跨層級、分層整合」的方式,才能更有效降低風險。

1. 流量型攻擊(Volumetric Attacks)——以「量」壓垮頻寬

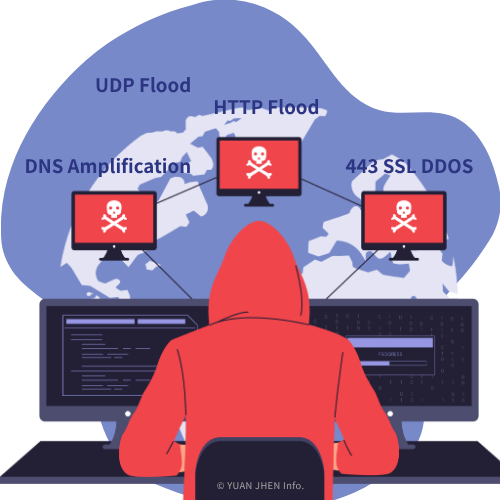

這類攻擊透過大量流量淹沒目標網路,使頻寬飽和、連線中斷。攻擊通常利用僵屍網路同時對伺服器發送大量請求,造成「塞車效應」,合法使用者的連線被擠壓到無法存取。常見手法包括:

- UDP Flood:利用 UDP 封包高速發送隨機資料,使伺服器忙於回應不存在的請求。

- ICMP Flood(Ping Flood):大量 Ping 封包癱瘓目標網路,造成網路延遲與超時。

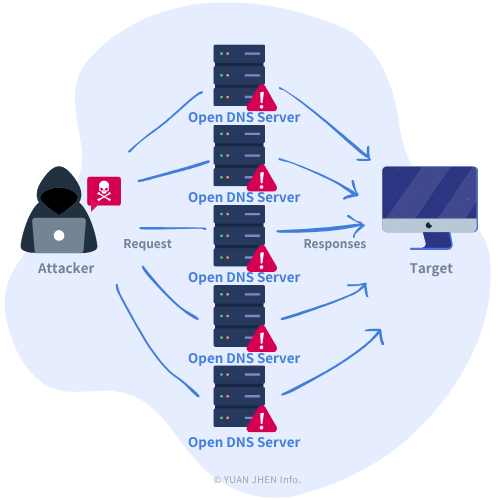

- DNS 放大攻擊(DNS Amplification):駭客偽造來源 IP,利用開放式 DNS 伺服器回傳比請求大數十倍的封包,放大攻擊威力。

實際影響與案例:線上遊戲、電商平台、串流平台…等高流量服務,經常遭遇這類攻擊,這類攻擊最直接,短時間內就能讓頻寬被完全耗盡,高峰時伺服器會延遲甚至斷線。

防護重點:部署 CDN(內容傳遞網路)與流量清洗服務,可即時分散並過濾異常流量;同時關閉未使用的 UDP Port,減少攻擊面。

2. 協定型攻擊(Protocol Attacks)——針對協定或設備資源下手

協定型攻擊針對網路層(Layer 3–4)運作原理,利用連線請求的建立與釋放機制來消耗伺服器資源。這類攻擊流量不一定大,但非常「精準」,因為它們模仿合法連線行為,讓防火牆與路由器難以判斷。常見手法包括:

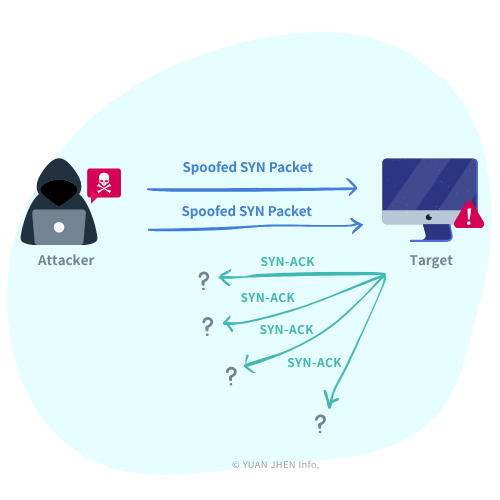

- SYN Flood:在 TCP 三向交握(Handshake)過程中發出大量連線請求,但從未完成回應,讓伺服器不斷等待並耗盡資源。

- ACK Flood:大量傳送 TCP ACK 封包,造成伺服器 CPU 過度處理而延遲。

- Ping of Death / Smurf 攻擊:利用協定設計漏洞發送異常封包,導致系統緩衝區溢出或網路堵塞。

實際影響與案例:常見於針對金融業、政府網站的攻擊,這類攻擊不一定需要超大流量,但因為鎖定網路協定弱點,往往難以即時阻擋。

防護重點:開啟 SYN Cookies、啟用連線速率限制(Rate Limiting),並在邊界設備上設定封包異常偵測,可有效降低影響。

3. 應用層攻擊(Application Layer Attacks, L7 攻擊)——模仿真實使用者的「巧妙」攻擊

應用層攻擊是目前最常見、也最難偵測的 DDoS 攻擊類型。它針對網站應用層(HTTP / HTTPS / DNS / SMTP 等)進行高頻請求,例如不斷刷新頁面、模擬登入動作或查詢資料庫。由於這些行為看似「真實使用者操作」,即使流量不大,也能讓伺服器陷入高負載。常見手法包括:

- HTTP Flood:以正常的 HTTP 請求方式,連續請求大量頁面、圖片或 API,導致 Web Server 超載。

- Slowloris 攻擊:透過極慢的封包傳輸,長時間占用伺服器連線資源。

- DNS Query Flood:模擬合法 DNS 查詢,但以高頻率重複發送,讓 DNS 伺服器無法回應真實流量。

實際影響與案例:應用層攻擊通常流量不大,但難以和正常流量區分,對金融業、電商以及雲端服務平台都是常見威脅,導致消費者無法完成交易;而使用 HTTPS 的企業官網則可能遭遇 SSL 相關攻擊。

防護重點:部署具行為分析功能的 WAF(Web Application Firewall),能識別非人類操作與異常請求模式,並可搭配 Bot 防禦機制阻擋惡意自動化流量。

常見 DDoS 攻擊手法比較表

| 攻擊名稱 | 分類 | 攻擊手法 | 常見影響 | 常見案例 | 建議防護重點 |

|---|---|---|---|---|---|

| UDP Flood | 流量型 | 大量 UDP 封包淹沒頻寬 | 網路塞爆、延遲、斷線 | 線上遊戲伺服器、串流平台 | CDN / 流量清洗、封鎖非必要 UDP 埠 |

| ICMP Flood / Ping Flood | 流量型 | 大量 ICMP 請求 | 頻寬被消耗、回應超時 | 一般企業官網、內部網路 | 限制 ICMP 回應、網路設備限速 |

| DNS 放大攻擊 | 流量型(放大) | 利用開放式 DNS 放大回應 | 頻寬瞬間被填滿 | 電商平台、政府網站 | 避免開放式 DNS、Anycast DNS、流量清洗 |

| SYN Flood | 協定型 | TCP 三向握手被占用(半連線) | 連線表飽和、連線失敗 | 金融業網站、交易型服務 | SYN Cookies、調整 backlog、邊界速率限制 |

| Smurf Attack | 協定型 | 利用廣播或異常封包放大 | 線路被淹沒、設備故障 | 政府單位內網、企業 LAN | 停用廣播回應、封鎖不必要 ICMP |

| NTP 放大攻擊 | 協定型(放大) | 濫用 NTP monlist 放大回應 | 突發大流量、癱瘓 | 大型企業、政府官網 | 關閉公開 NTP、封鎖未授權請求 |

| HTTP Flood | 應用層(L7) | 大量模擬 GET/POST,觸發後端 | CPU/DB 過載、交易失敗 | 電商、金融業、SaaS 服務 | WAF、行為分析、速率限制、CAPTCHA |

| RUDY 攻擊(Slow POST) | 應用層(L7) | 慢速上傳占用連線 | 表單功能失效、連線耗盡 | 雲端服務、表單型服務 | 設定閒置逾時、限制單 IP 連線數 |

| Slowloris | 應用層(L7) | 緩慢送不完整 header | 伺服器連線數耗盡 | 中小型 Web 伺服器、客服系統 | 限制 header / 逾時、連線數限制 |

| SSL / TLS 握手攻擊(443 SSL 攻擊) | 應用層(L7)(加密) | 大量握手或重協商,造成高 CPU | HTTPS 無回應、CPU 飆高 | 使用 HTTPS 的官網、金融與電商平台 | TLS 終止(CDN)、TLS 指紋、SSL 加速器 |

| 混合式攻擊(Multi-Vector) | 混合型 | 同時結合多種手法 | 頻寬 + 應用雙重癱瘓 | 大型企業、政府、跨國平台 | 多層防護(Anycast + Scrubbing + WAF) |

為何 443 SSL 與 L7 攻擊值得特別關注?

過去的 DDoS 多半以「量取勝」——塞爆頻寬;但近幾年攻擊重心正轉向「質」,也就是更精準、更難偵測的應用層攻擊,以及透過加密通道進行的資源消耗型攻擊。Cloudflare 在 2024-2025 的季報顯示,HTTP(應用層)攻擊占比顯著提升,而攻擊的手法也朝向混合式、目標化方向演進。

兩個關鍵原因:

- 加解密成本不對等:建立或處理 TLS/SSL 連線,伺服器端需要較多 CPU 資源;攻擊者只要發送大量握手或重協商請求,就能以相對低成本造成伺服器高負載。

- 行為偽裝能力強:L7 攻擊與加密流量常模仿合法使用者(合法 headers、Cookie、甚至執行 JavaScript),使得基於封包特徵的傳統防護難以辨識。

443 SSL DDoS 攻擊是什麼?

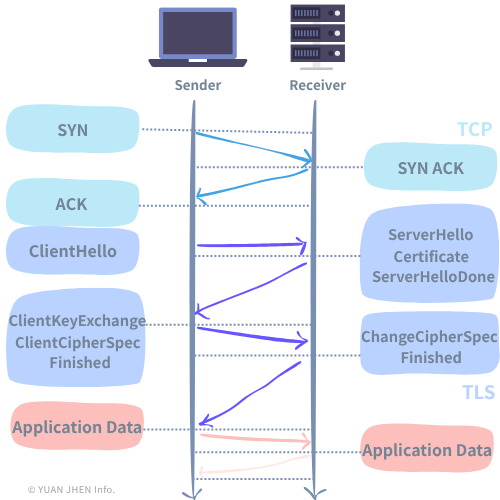

443 SSL 攻擊主要針對 HTTPS(即使用 TCP 443 連接埠)服務進行,駭客會利用加密流量特性發動攻擊,使防護系統難以辨識異常請求。由於 HTTPS 流量必須經過加解密處理,這會大幅消耗伺服器 CPU 資源,駭客便利用這點發動「SSL 握手洪水(SSL Handshake Flood)」攻擊,強迫伺服器不斷建立與中斷加密連線。

這類攻擊的可怕之處在於:即使流量不大,也能迅速吃光伺服器運算資源,造成延遲、連線逾時,甚至讓整個 HTTPS 網站無法回應。

防護建議:

- 使用能進行 SSL 終止(SSL Termination)的 CDN 或防火牆分擔加解密負載。

- 啟用 TLS 指紋比對(TLS Fingerprinting),偵測異常或大量重複的握手行為。

- 避免伺服器直接對外處理加密封包,可透過前端代理(Reverse Proxy)減少壓力。

L7 DDoS 攻擊:最隱匿也最難防的資安威脅

L7(Layer 7)攻擊屬於「應用層攻擊」的一種高階手法,透過模仿真實使用者行為進行干擾。舉例來說,駭客可能利用自動化腳本或殭屍網路,不斷模擬一般使用者的 HTTP 請求、登入、或 API 查詢,讓流量看似正常,實際上卻在拖垮系統運算能力。

與傳統的流量型攻擊不同,L7 攻擊的特點是「流量小、效果大」──它並不靠高流量癱瘓,而是以高頻率、模擬式操作方式讓後端應用層資源持續被消耗。常見的 L7 攻擊行為包括:

- 頻繁觸發登入、註冊、查詢 API 等動作。

- 模擬使用者在網站各頁面間切換或不斷刷新頁面。

- 對特定應用(如搜尋、購物車)發送大量參數組合請求。

防禦 L7 DDoS 攻擊的策略

- 部署具 AI 行為分析功能的 WAF(Web Application Firewall),可辨識異常模式與自動化流量。

- 導入 Bot 管理系統(Bot Management),偵測非人類操作行為。

- 實施 CAPTCHA 驗證與 API 驗證 Token,限制自動化重複請求。

- 將靜態內容交由 CDN 快取,減少應用伺服器負載。

為什麼 L7 與 SSL 攻擊常一起出現?

許多駭客會同時結合 443 SSL 與 L7 攻擊,以加密流量掩飾異常請求,使監控系統難以識別來源。由於防火牆與流量分析設備無法輕易解析加密內容,攻擊流量就能在 HTTPS 隧道中「偽裝成合法使用者」。這種「加密混合攻擊」特別容易讓企業誤以為只是網站流量高峰,實際上卻是伺服器被逐步拖垮。防護建議包括:

- 使用可解密 SSL 流量的 DDoS 防禦設備或雲端服務,進行深度封包檢測。

- 設定異常連線閾值與行為監控,偵測突發性的 HTTPS 請求峰值。

- 將 WAF、CDN 與流量清洗中心(Scrubbing Center)整合運作,建立多層式防護。

L7 DDoS 攻擊與傳統攻擊的差異

傳統的流量型 DDoS 攻擊,很容易被防火牆或流量清洗設備偵測到,因為流量明顯異常;但 L7 DDoS 攻擊 更隱蔽,因為它針對 應用層(Layer 7),例如 HTTP、DNS、SMTP、API 請求。這類攻擊不是單純丟大量流量,而是模擬「真實使用者行為」。

傳統 DDoS 攻擊(L3/L4)

- 著重在 頻寬與網路堆疊 的消耗,例如 UDP Flood、SYN Flood。

- 攻擊流量大、明顯,常以 Tbps 為單位。

- 偏向癱瘓整個網路或伺服器,影響範圍廣。

L7 應用層 DDoS 攻擊

- 著重在 應用程式與服務端的處理資源,如 HTTP Flood、DNS Query Flood。

- 流量不一定龐大,但請求極度擬真,往往難以透過黑名單過濾。

- 常針對特定功能,如登入頁面、搜尋功能或 API ,導致服務品質下降甚至停擺。

傳統攻擊與 L7 攻擊的比較

| 指標 | 傳統攻擊(L3/L4) | 應用層攻擊(L7) |

|---|---|---|

| 目標層級 | 網路層 / 傳輸層(頻寬、PPS) | 應用層(HTTP/HTTPS、API) |

| 流量特徵 | 大量無效封包,容易偵測 | 請求擬真,難以辨識 |

| 偵測方式 | 流量閾值、PPS/GBps 異常 | 行為分析、端點 RPS 與延遲指標 |

| 代表攻擊 | UDP Flood、SYN Flood | HTTP Flood、443 SSL Flood |

| 防禦難度 | 中等 | 高(需結合應用邏輯) |

中小企業該如何防禦 DDoS 攻擊?

對中小企業而言,DDoS 防禦往往受限於 預算、人力與資源,但仍有一些基本功是必須要做的:

2. 加強防火牆與 WAF 規則

透過調整防火牆規則、啟用 WAF 網站應用程式防火牆(Web Application Firewall),能阻擋異常流量與惡意封包,避免無效流量佔用頻寬,提升系統穩定度。

3. 提升頻寬與設備效能

增加頻寬或升級硬體設備,可在一定程度上分散攻擊壓力,不過這只算「延遲癱瘓時間」,仍需搭配進階防禦手段。

4. 流程與演練

建立 DDoS 攻擊應變 SOP(誰要通知、誰要回報主管…等),並進行定期演練,確保真正發生攻擊時不會手忙腳亂。

遠振 4 大 DDoS 防護介紹

遠振資訊的 DDoS 防護服務,能彌補企業防護的不足,並提供 全天候、即時反應的防禦能力:

- 多層式防護機制:依 OSI 層級分流處理,DDoS 攻擊在網路層 (Layer 3)、傳輸層 (Layer 4)、展示層 (Layer 6) 和應用程式層 (Layer 7) 最常見。系統依照 DDoS 的攻擊類型,各層使用不同清洗策略,逐層阻斷攻擊,能在第一時間阻斷各式各樣的 DDoS 攻擊。

- DDoS 流量清洗:將所有流量導入具有清洗能力及 SOC 監控的網路架構中,隨時對流量及封包進行監控。當發現無效封包或異常連線時,就會啟動清洗機制,對於異常來源進行阻擋及過濾等防護措施,讓正常的流量則回注於客戶網站。

- 雲端清洗中心:採用雲端區域聯防,將不同國家的攻擊流量送至最近的清洗中心,可加快清洗速度並有效避免單一清洗中心失效。

- 7x24 全年無休的防禦監控:專業工程團隊 24 小時監控您的主機,若發現有 DDoS 攻擊立即通報,並將流量導入清洗中心。

DDoS 防禦已成為企業的必修課

DDoS 攻擊已從早期的「單純癱瘓網站」演變為多層次、多樣化的資安威脅。從流量型、協定型,到 L7 應用層 DDoS 攻擊、443 SSL 攻擊,手法越來越隱蔽、威脅越來越大。2025 年的趨勢顯示,攻擊者利用 AI、雲端殭屍網路,讓防禦更加困難。

DDoS 攻擊防禦並不是一次性的專案,而是一場持續的戰爭。對企業而言,最重要的不是「能不能完全避免攻擊」,而是如何縮短影響時間、降低營運損失。建立多層次防禦結合 AI 偵測才是王道:基礎的防火牆、進階的 WAF 與 CDN,再加上雲端資安服務,並搭配實際資安演練,才能有效降低風險,確保企業在面對資安攻擊時仍能持續運作。

中小企業缺乏專責人力,與專業廠商合作將是最實際的選擇。歡迎來電 4499-343 (手機撥打請加 02) 或與線上客服聯繫,由遠振專業顧問協助您選擇最適合的資安方案,提升企業郵件安全領先業界標準!